【面试】SSH认证原理

- 对称加密(也称为秘钥加密)

加密解密使用同一套秘钥

- 非对称加密(也称公钥加密)

加密用公钥,解密用私钥

两个密钥的特性:公钥加密后的密文,只能通过对应的私钥进行解密。而通过公钥推理出私钥的可能性微乎其微。

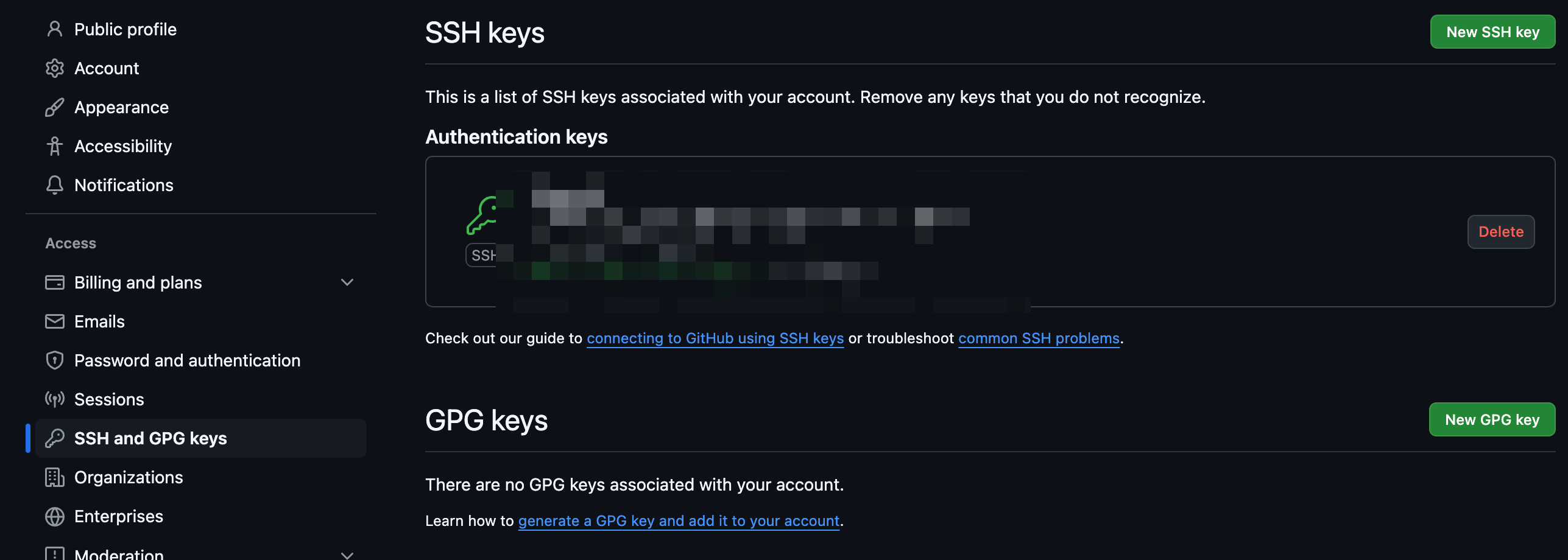

非对称加密方案的登录流程

- 远程Server收到Client端用户TopGun的登录请求,Server把自己的公钥发给用户。

- Client使用这个公钥,将密码进行加密。

- Client将加密的密码发送给Server端。

- 远程Server用自己的私钥,解密登录密码,然后验证其合法性。

- 若验证结果,给Client相应的响应。

私钥是Server端独有,这就保证了Client的登录信息即使在网络传输过程中被窃据,也没有私钥进行解密,保证了数据的安全性,这充分利用了非对称加密的特性。

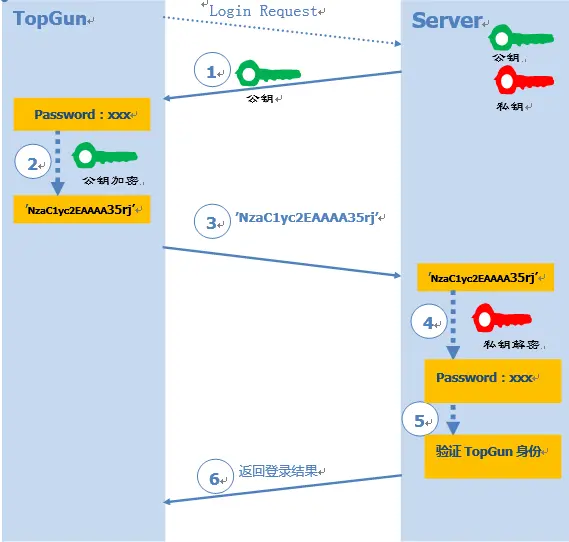

存在中间人攻击

上述过程存在一个大问题

Client端如何保证接受到的公钥就是目标Server端的?,如果一个攻击者中途拦截Client的登录请求,向其发送自己的公钥,Client端用攻击者的公钥进行数据加密。攻击者接收到加密信息后再用自己的私钥进行解密,不就窃取了Client的登录信息了吗?这就是所谓的中间人攻击

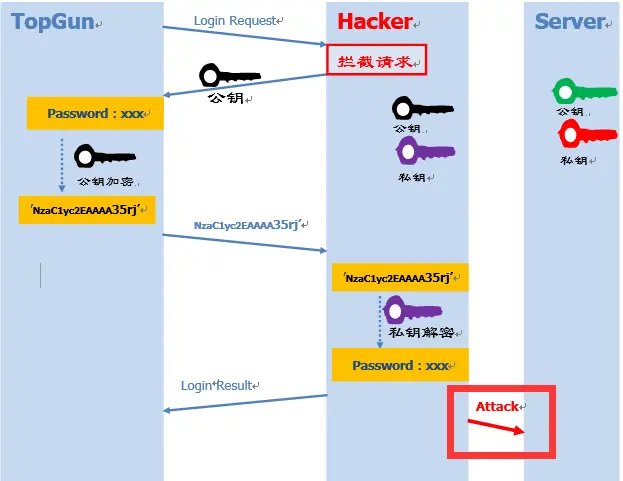

SSH解决问题

问题就在于如何对Server的公钥进行认证

HTTPS通过CA证书对公钥进行验证

SSH通过Client端自己对公钥进行确认

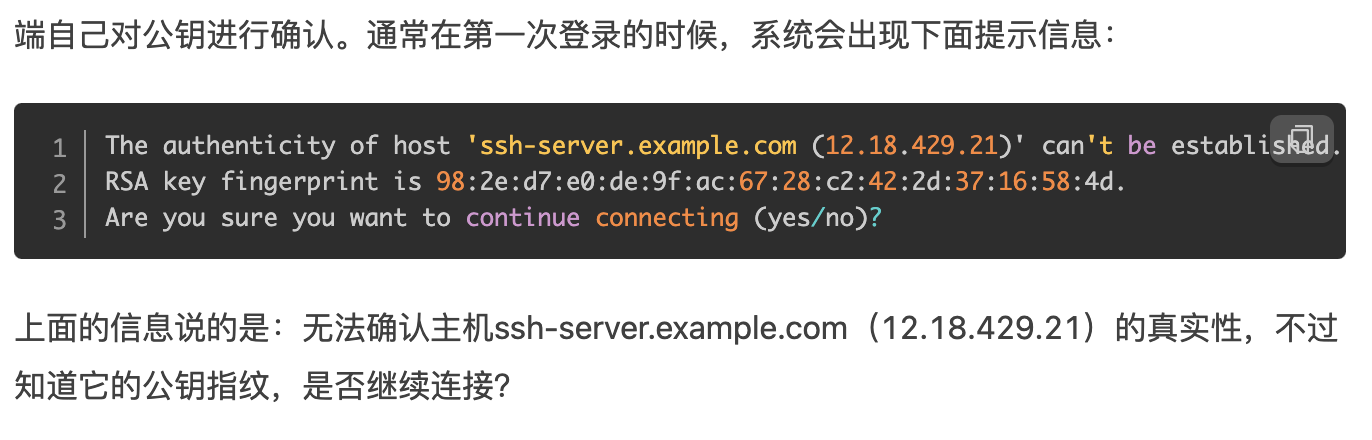

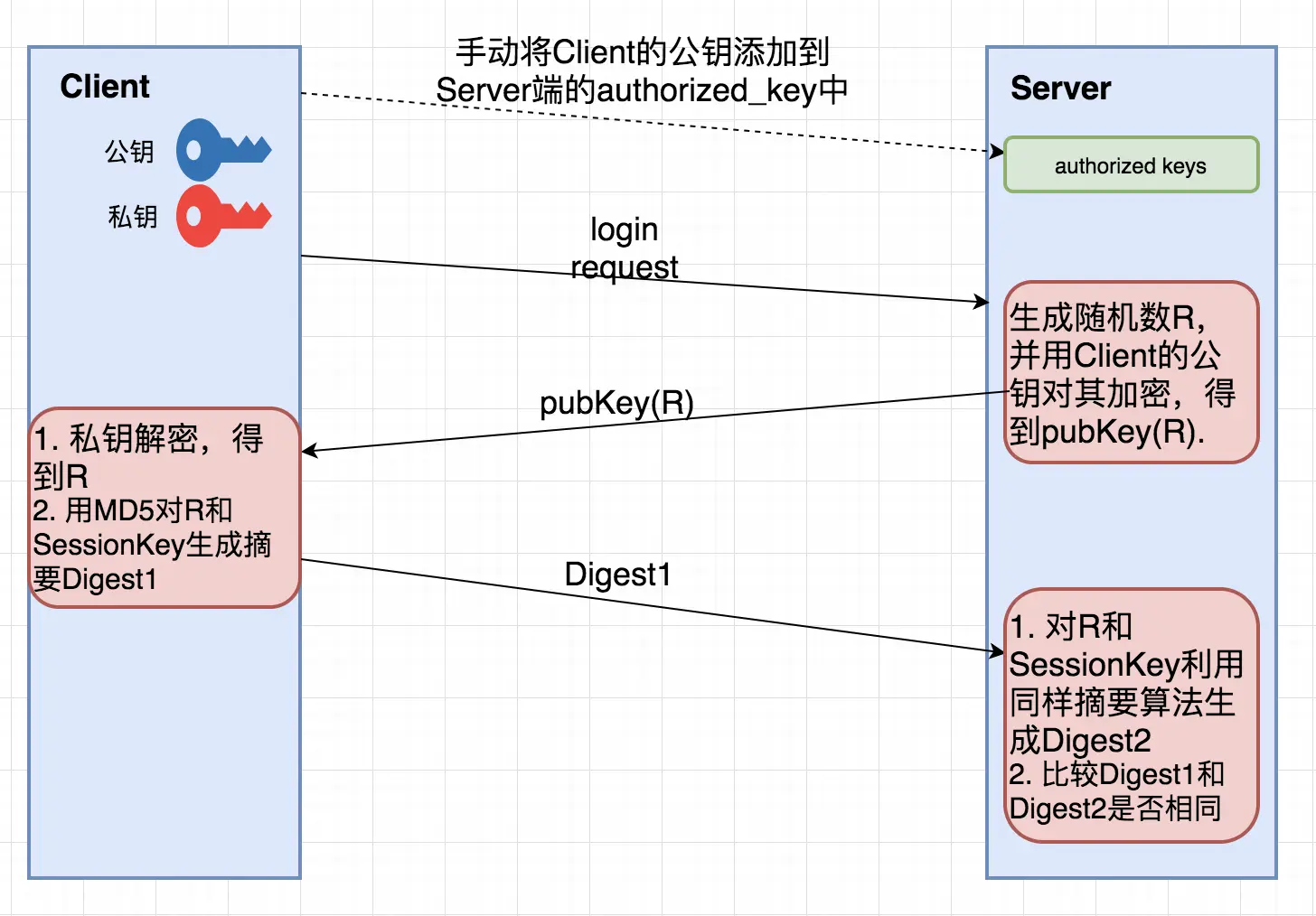

基于公钥认证免密登录

- Client将自己的公钥存放在Server上,追加在文件authorized_keys中。

- Server端接收到Client的连接请求后,会在authorized_keys中匹配到Client的公钥pubKey,并生成随机数R,用Client的公钥对该随机数进行加密得到pubKey(R)

,然后将加密后信息发送给Client。 - Client端通过私钥进行解密得到随机数R,然后对随机数R和本次会话的SessionKey利用MD5生成摘要Digest1,发送给Server端。

- Server端会也会对R和SessionKey利用同样摘要算法生成Digest2。

- Server端会最后比较Digest1和Digest2是否相同,完成认证过程。

(Client将自己的公钥存放在Server上。需要用户手动将公钥copy到server上。这就是在配置ssh的时候进程进行的操作。)